И тут вы, читатель, наверняка спросите: "И чего?" А это, друзья мои, только введение. Сейчас начнется настоящий треш и угар.

Прошло полтора года. Все было хорошо, пока пару недель назад моя "умная" посудомойка не начала "люто отваливаться от Wi-Fi". Я уже чего только не делал: запускал тесты, сканировал каналы на предмет помех – бесполезно. "Все, – думаю, – ремонт".

Вызвал мастера. Он, посмотрев, сказал то, что я и сам уже понял: "Блок управления". Цена вопроса? Мастер озвучил: "10 000 – 15 000". Но с одной загвоздкой: "Запчастей сейчас нет. Ждите".

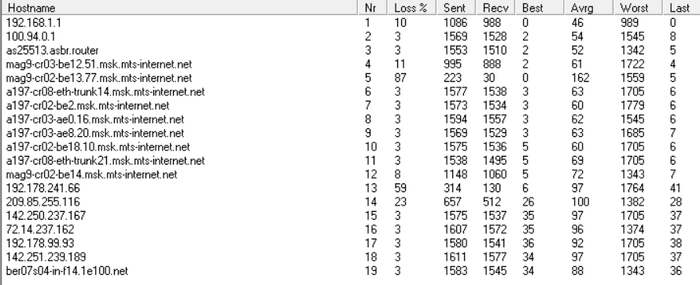

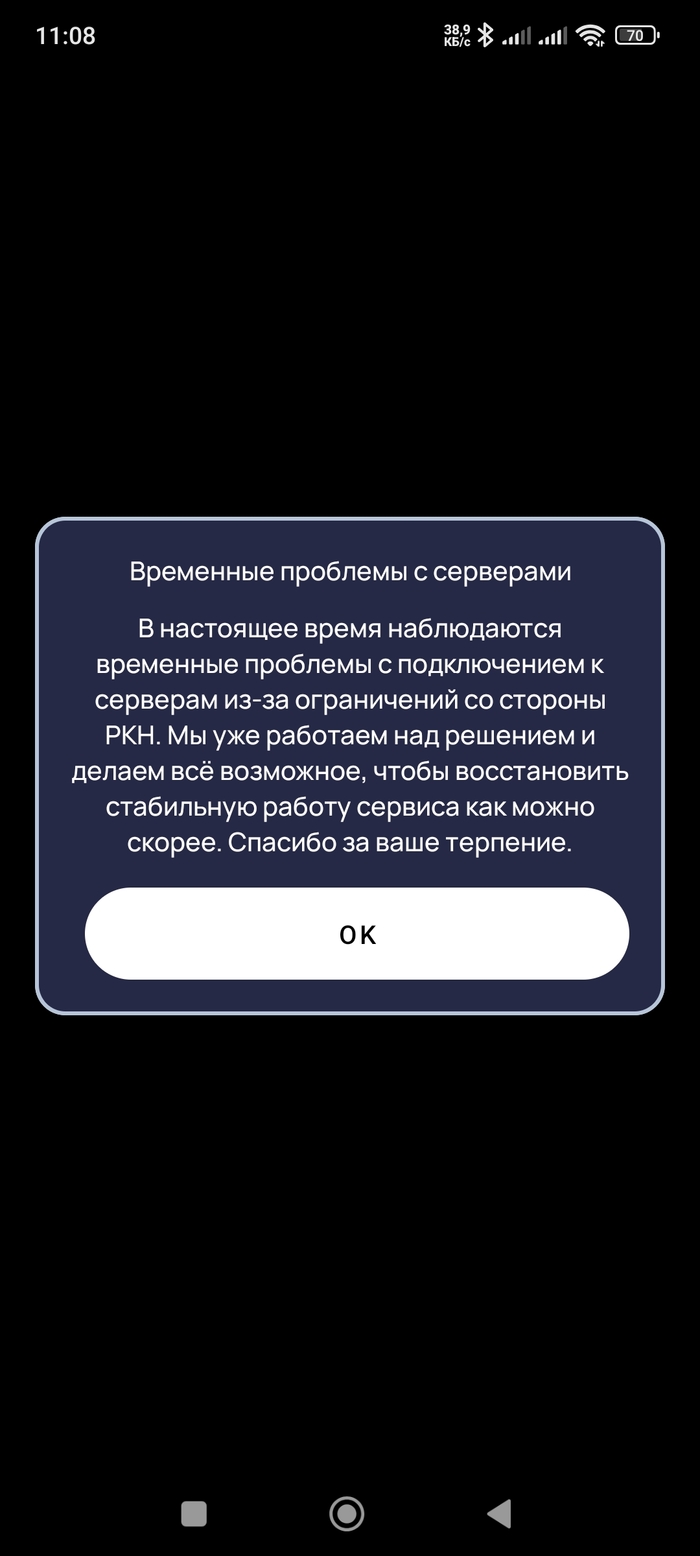

Ну, ждем. И вот, буквально вчера, натыкаюсь на статью. А там – огонь! Пишут, что у народа массово отваливается вся "умная" техника. И проблема, оказывается, решается установкой VPN в роутер. Ну, думаю, попробую. Делать-то нечего. Проделываю процедуру, и – о чудо! – машина оживает. Отключаю VPN – машина вновь глючит. Понятно, значит, дело в этом. А тем временем народ начинает массово строчить гневные оды в адрес Роскомнадзора. А РКН, как всегда, отписывается: "Граждане, отставить параною, мы не виноваты". "Мы так и поняли", – думаю я. Очень хорошо помню, как при блокировке Telegram у банков "упал" эквайринг. Это я к тому, что РКН в своих играх "Все заблокировать" уже всех порядком достал, делая нашу жизнь, мягко говоря, неудобной. И вот теперь, когда моя посудомойка, которая, между прочим, стоит немалых денег, превратилась в бесполезный кусок пластика без нормального подключения к сети, почему-то должны страдать мы, а не те, кто устраивает эти "блокировки". Так что, спасибо, конечно, за "невиновность", товарищ Роскомнадзор. Очень успокаивает. Особенно когда ждешь, пока тебе привезут блок управления, который , как выяснилось, и менять-то не надо,или думаешь, как бы эту "глупую" машину обратно в "умную" превратить, чтобы хоть как-то пользоваться. А пока – буду сидеть с VPN, и надеяться, что завтра моя "умная" техника не решит, что ей пора в полный оффлайн.