Как передаются USSD и SMS в новых сетях IMS: совместимость для легаси-услуг и технологий

Переход мобильных сетей к IMS (IP Multimedia Subsystem) обычно ассоциируется с VoLTE, VoWiFi и уходом от коммутируемой телефонии. Но за фасадом all-IP скрывается практический вопрос:

как в IMS продолжают работать легаси-сервисы — SMS и USSD, без которых до сих пор живёт массовый рынок?

Абоненты по-прежнему получают OTP-коды, банковские уведомления, проверяют баланс через USSD и пользуются сервисными меню. IMS не может просто «отключить прошлое» — ему приходится с ним договариваться.

⸻

Почему SMS и USSD не вписываются в IMS напрямую

Исторически:

• SMS и USSD появились в эпоху CS-сетей (2G/3G)

• они используют SS7 / MAP и работают через MSC

А IMS — это:

• SIP-сигнализация

• IP-транспорт

• Diameter вместо MAP

• отказ от классического MSC

👉 В результате SMS и USSD не имеют нативной IP-реализации, и для них нужны специальные механизмы совместимости.

⸻

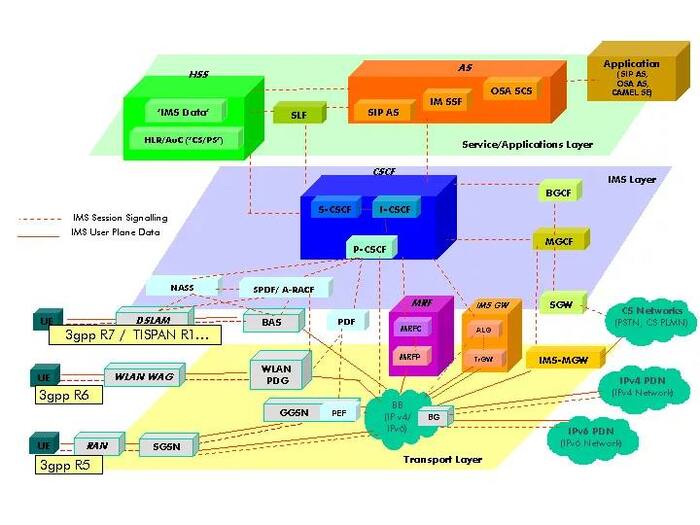

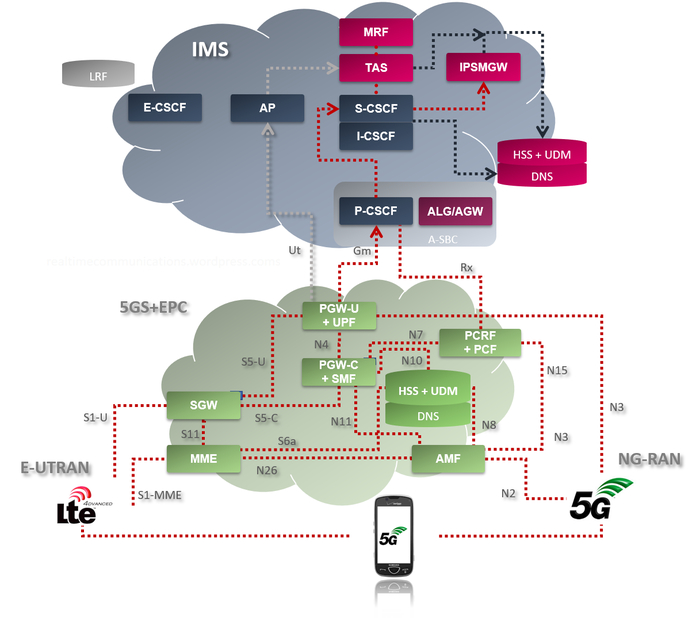

Как передаётся SMS в IMS

Классическая модель (CS-домен)

В традиционной сети SMS передаётся:

• по сигнальному каналу

• через MSC

• с маршрутизацией в SMSC по MAP

Главное преимущество — работа без пакетных данных.

⸻

SMS over IMS (SMS over IP)

В IMS SMS передаётся:

• через SIP

• в виде SIP MESSAGE

Основные элементы цепочки:

• UE — отправляет SIP MESSAGE

• P-CSCF / S-CSCF — маршрутизация в IMS

• IP-SM-GW (IP Short Message Gateway)

• SMSC — хранение и доставка

Упрощённая схема:

UE → IMS (SIP MESSAGE) → IP-SM-GW → SMSC

Для абонента:

• интерфейс не меняется

• SMS работает при VoLTE и VoWiFi

• CS-домен не требуется

⸻

Резервные механизмы доставки SMS

Для надёжности используются fallback-сценарии:

• SMS over SGs (LTE ↔ MSC)

• CS fallback, если IMS недоступна

• автоматический выбор пути сетью

Именно поэтому SMS остаётся самым живучим сервисом в мобильной сети.

⸻

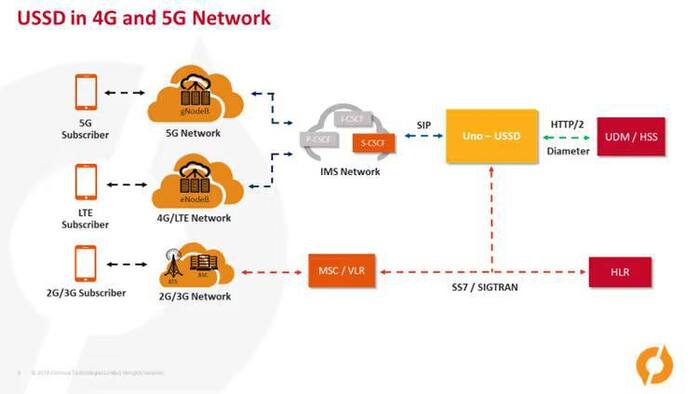

Как передаётся USSD в IMS

Почему USSD сложнее SMS

USSD — это:

• интерактивный сеанс

• несколько запросов и ответов

• тесная логика диалога

Он изначально проектировался только под MSC, поэтому перенос в IMS — неестественная задача.

⸻

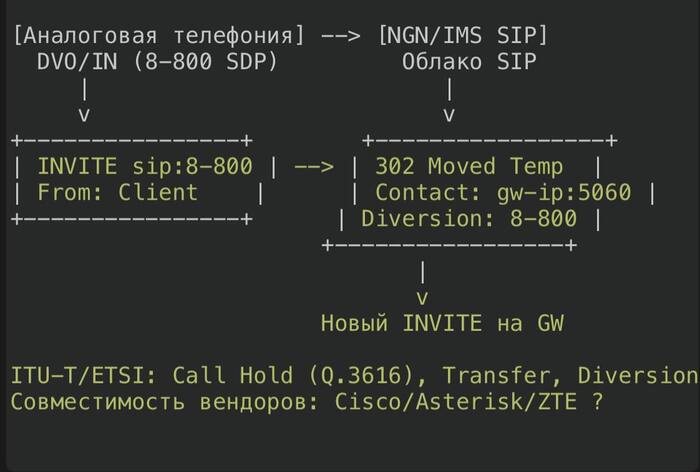

USSD over IMS (USSI)

Для IMS был введён механизм:

USSI (USSD Simulation Service over IMS).

Принцип работы:

• USSD-запрос инкапсулируется в SIP MESSAGE

• передаётся через IMS

• попадает в USSD Gateway

• конвертируется в классический USSD

• обрабатывается существующей USSD-платформой

Схема:

UE → SIP MESSAGE (USSI) → IMS → USSD GW → USSD Platform

С точки зрения пользователя:

• набор *100# остаётся

• меню выглядят привычно

• логика сервиса не меняется

⸻

Ограничения USSD в IMS

На практике USSI имеет ряд проблем:

• поддерживается не всеми устройствами

• сложные меню работают нестабильно

• выше задержки

• сложнее отладка

Поэтому USSD в IMS — временный компромисс, а не долгосрочное решение.

⸻

Почему операторы продолжают поддерживать легаси-сервисы

Причины вполне прагматичные:

• миллионы старых устройств

• банковские и государственные сервисы

• регуляторные требования

• M2M и IoT-устройства

IMS здесь выступает не разрушителем, а адаптером между эпохами.

⸻

Как это влияет на отключение 2G и 3G

На практике:

• голос быстрее всего уходит в IMS (VoLTE)

• SMS успешно мигрирует в IP

• USSD остаётся главным тормозом shutdown 3G

⸻

Будущее USSD и SMS в IMS-сетях

• SMS ещё долго останется из-за OTP и универсальности

• USSD постепенно вытесняется:

• мобильными приложениями

• web-сервисами

• RCS (пока ограниченно)

IMS даёт операторам время — но не отменяет необходимость миграции.

⸻

Вывод

IMS — это не только VoLTE и IP-голос.

Это сложная экосистема, в которой старые сервисы вынуждены жить дальше, маскируясь под новые протоколы.

• SMS в IMS — зрелая и надёжная технология

• USSD в IMS — временное решение

• легаси-сервисы по-прежнему критичны для бизнеса

И пока пользователи набирают *100#, IMS будет уметь разговаривать с прошлым — через SIP, шлюзы и компромиссы.